15.10.2020

Как кибер злоумышленники обворовывают людей

Новые виды вирусов и вредоносных программ появляются каждый день. Это сотни тысяч неизвестных угроз ежедневно. И они не сразу могут распознаваться антивирусными программами

Так, что же это все-таки за вирусы и вредоносные программы, и как защитить свои устройства, персональные данные и финансовые потоки от хищений? Как быстро вычислить «заражение», и какие предпринять меры по устранению неприятеля? На эти и другие вопросы отвечаем сегодня совместно с экспертами компании MIDDLE COMM. Профессионалы в области кибер-безопасности расскажут о новейших приманках, используемых вредоносами и о том, как надежнее уберечься от проделок злоумышленников.

Примечание: Текст содержит в себе множество специализированной терминологии. Ниже вы найдете глоссарий с объяснением каждого слова, которое может вызвать у вас затруднения с его истолкованием.

Новые компьютерные вирусы: Какие цели преследуют? Какие приманки используют? И каковы последствия?

«Существуют множество видов вирусов и вредоносных программ - Trojan, Rootkit, Worm, Backdoor, Junkware, Malware, Ransomware. Последствия варьируются от повреждения нескольких файлов до полной потери контроля над ПК, как, к примеру, при действии вируса-вымогателя. Поэтому, прежде чем кликать на неизвестном файле или ссылке лучше подумать дважды и следить за тем, чтобы установленная на вашем компьютере антивирусная программа была с актуальными антивирусными сигнатурами. Свод таких рекомендаций называют цифровой гигиеной», - делятся информацией отечественные эксперты по кибербезопасности.

Недавно выявленный Mekotio уже прозвали банковским трояном. Известно, что он способен похищать у пользователей учетные данные, ограничивать доступ к легитимным банковским вэб-сайтам.

Вредонос Mekotio маскируется под обновление, необходимое якобы для обеспечения безопасности устройства. Mekotio преимущественно распространяется через спам. Чаще всего цепочка распространения включает несколько этапов и завершается загрузкой вредоносного ZIP-архива.

Mekotio присущи следующие функции: создание скриншотов, перезагрузка зараженных устройств, ограничение доступа к легитимным банковским веб-сайтам, кража учетных данных из вэб-браузеров. Mekotio также способен получить доступ к системным настройкам пользователя, к сведениям об ОС Windows, конфигурации брандмауэра, списку установленных антивирусных решений. При помощи одной из команд Mekotio даже пытается уничтожить все файлы на устройстве жертвы путем удаления их и других папок из дерева C:\Windows.

Вредонос использует удаленный командный центр, на который передает украденные данные и хранит в базе данных, с целью дальнейшей перепродажи на «черном рынке». Злоумышленник, приобретающие подобные данные использует их для кражи средств со счетов.

Другой, недавно обнаруженный вредонос Evilnum, запрограммирован на точечное поражение финансовых компаний. Вирус похищает конфиденциальные данные: информацию о кредитных картах клиентов и документы, удостоверяющие личность, а также другие персональные сведения.

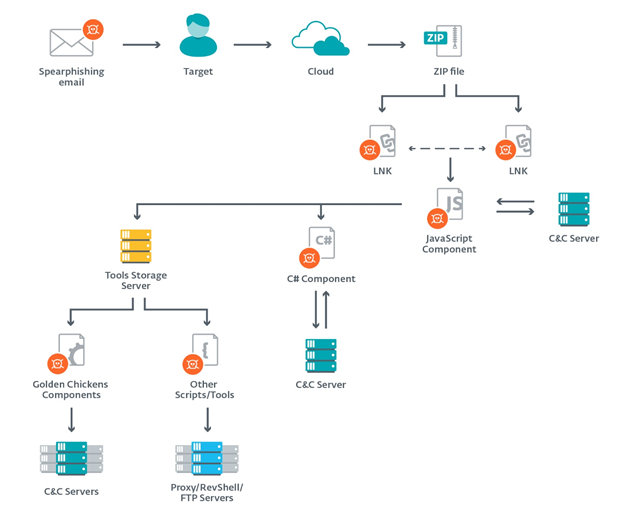

Атака Evilnum включает следующие этапы:

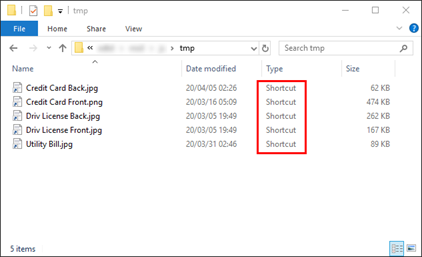

Пользователь получает e-mail со ссылкой на Google Drive, по которой можно скачать ZIP-файл. В нем хранится несколько LNK-файлов (ярлыков), которые извлекают и запускают вредоносный компонент JavaScript при отображении документа-приманки. Документы-приманки, в свою очередь, маскируются и выглядят, как вполне, безобидные. Левее иллюстрация с описанием содержимого такого архива.

Документы, используемые в качестве приманок, как правило, представляют собой фотографии кредитных карт, документов, удостоверяющих личность, или счетов с подтверждением адреса, так как многие финансовые учреждения требуют предоставить что-то из этого от своих клиентов.

Компонент JavaScript может развернуть другие вредоносные программы, в том числе и Evilnum.

Evilnum похищает конфиденциальные данные компаний: электронные таблицы и документы со списками клиентов, сведениями об инвестициях и торговых операциях; внутренние презентации; лицензии на программное обеспечение и учетные данные для торгового программного обеспечения/торговых платформ; учетные данные электронной почты. Преступники также могут получить доступ к информации, связанной с ИТ-инфраструктурой, например, конфигурации VPN.

Вредонос может получать команды, среди которых есть такие, как: сбор и отправка паролей, сохраненных в вэб-браузерах; остановка и удаление вредоноса; сбор и отправка временных файлов вэб-браузера и сохранение скриншотов.

Потому как сотни тысяч новых вредоносных программ не детектируются антивирусами по причине того, что нужно время для обновления сигнатурной базы данных.

«Нужно обращать внимание на то, куда вы вводите свои логины и пароли и не подаваться на разные неофициальные рассылки, акции, которые обещают получение денег. Во многих случаях, пользователь перенаправляется на поддельный сайт, куда тот вводит свои логины и пароли, и буквально «дарит» доступ злоумышленникам. Бесплатный сыр, как известно, в мышеловке. Также очень важно настраивать максимальный уровень безопасности в интернет-банкингах, включать авторизацию по СМС, производить периодические смены паролей, и тем более не сообщать никому СМС-коды», - предупреждают специалисты.

Как надежно защитить свои данные от новейших кибератак? Советы от экспертов MIDDLE COMM

1. Как рядовым пользователям распознать вирусные атаки?

Подозрительная активность от заражения ПК может обнаружиться далеко не сразу. Для начала стоит обратить внимание на проблемы в работе самого устройства.

Это может быть и снижение производительности, ведь зачастую вирус может использовать часть вычислительных мощностей для совершения злонамеренных действий, проблемы с учетными записями (не срабатывает логин/пароль, идет спам рассылка с вашего аккаунта и т.д.) от различных сервисов должны сразу навести на мысль о заражении ПК.

2. Как не попадаться на приманки компьютерных вирусов?

В первую очередь мы бы рекомендовали установить антивирусную программу и регулярно обновлять сигнатурную базу данных. Новые виды вирусов и вредоносных программ появляются каждый день, а это сотни тысяч неизвестных угроз ежедневно. И, и сигнатуры по большинству из них выпускаются в течении получаса/часа. Грубо говоря, антивирусная программа после обновления уже знает, как детектировать и блокировать зловреда.

Но иногда, пользователи все же могут стать жертвами новых зловредов, по крайней мере, до тех пор, пока данные о них не будут внесены в сигнатурную базу данных, и в случае целевых атак. Здесь как никогда возрастает роль соблюдения цифровой гигиены..

3. Почему происходит утечка данных?

Проблем с кибербезопасностью в Казахстане масса, основные из них это слабая законодательная база, нехватка компетентных специалистов, низкий уровень цифровой гигиены населения и недооценка важности информационной безопасности со стороны первых руководителей компаний разных уровней. Так, например, в казахстанских госорганах, зачастую, на первый план выдвигается обеспечение и развитие ИТ-инфраструктуры, и обеспечение кибербезопасности отодвигается на второй, третий план. При таком подходе и при текущих темпах информатизации во всех сферах деятельности количество утечек данных будет только возрастать.

4. Как быстро вычислить поражение системы, а также предотвратить хищение данных и финансовых средств?

Понять, что компьютер заражен можно обратив внимание на увеличение исходящего интернет-трафика или попытки неизвестных приложений открыть интернет-соединения, многочисленные рекламные «поп-апы» при посещении веб-сайтов, частые зависания и сбои в работе компьютера.

Косвенными признаками факта заражения могут являться также симптомы и не компьютерные.

Например, счета за телефонные звонки или SMS-сообщения, которых на самом деле не было. Это может говорить о том, что на компьютере или в мобильном телефоне завёлся «телефонный троянец». Если зафиксированы случаи несанкционированного доступа к личному банковскому счёту или факты использования кредитной карты, то это может быть сигналом о шпионской программе, внедрённой в систему.

Нужно проверить наличие и работоспособность антивирусной программы, произвести обновление сигнатур и попытаться произвести сканирование устройства на наличие вирусов или обратится к специалистам. Если устройство находится в локальной сети, его необходимо изолировать, отключить от сети. Если произошел факт хищения средств со счета, в первую очередь необходимо обратиться в банк и заблокировать транзакции.

Для предотвращения хищения финансовых средств, потери данных, и избежание прочих негативных последствий, причинённых зловредами, нужно в первую очередь защитить устройства, с которых мы получаем доступ к финансовым средствам, путем установки антивирусной программы.

5. Какие сервисы помогут надежнее уберечь свои данные от взломов?

Сервис «Антивирус по подписке» предоставляет услуги безопасности и защиты рабочих станций, серверов.Основной его задачей является предоставление лицензий на антивирусное программное обеспечение, с целью защиты станций и серверов от вредоносного программного обеспечения, вирусов. Есть также возможность централизованного управления и построения отчетности.

Сервис реализован на базе решений Eset.

Решения по защите от вирусов от Eset, производят постоянное сканирование файлов, процессов и сетевых соединений, обнаруживают несанкционированные вторжения на устройства, запрещают попытки доступа к поддельным сайтам (фишинг), закрывают найденные критические уязвимости операционных систем. На сегодня данное антивирусное программное обеспечение является самым популярным и надежным, потому как помогает минимизировать вероятность стать жертвой злоумышленников, потерять данные или деньги.

Уважаемые читатели, надеемся, данный экскурс в раздел киберзащиты помог вам лучше понять то, как устроен рынок вирусных атак, каким образом действуют злоумышленники, а главное как не попадаться на их уловки. Пусть ваши средства не станут достоянием чужих рук, да еще и нечестным путем.

Краткий глоссарий:

Malware (малварь) - вредоносная программа (словослияние слов malicious и software).

Backdoor (бэкдор) - дефект алгоритма, намеренно встраивается разработчиком, позволяет получить несанкционированный доступ к данным, операционной системе и ПК в целом.

Брандмауэр - программный или аппаратный продукт, контролирующий сетевые пакеты. Нужен для защиты системы от компьютерных атак.

C&C сервер (командный центр) - сервер команд и управления, может выступать в роли компьютеров, выдающих команды членам бот-сети.

Бот-сеть - компьютерная сеть с запущенным ПО, чаще всего устанавливаемого скрытно на устройство «жертвы» и позволяющего выполнять определенные действия с зараженного устройства - рассылки спама, перебора паролей, DDoS атак (атака с целью вызвать отказ в обслуживании).

JavaScript - язык программирования, обычно используется как встраиваемый язык для программного доступа к объектам приложений. Получил широкое применение в браузерах, как язык сценариев для придания интерактивности веб-страницам.

Поп-Ап (Pop-Up) - всплывающее окно — окно, открываемое на экране компьютера в результате выполнения какой-либо операции.

Сигнатурный антивирусный анализ – это один из методов антивирусной защиты, заключающийся в выявлении характерных идентифицирующих свойств каждого вируса и поиске вирусов при сравнении файлов с выявленными свойствами. Одним из важных свойств сигнатурного анализа является точное определение типа вируса.